[CTI] Shodan

Introduction

Shodan est un moteur de recherche permettant de trouver des machines exposées sur Internet avec des filtres.

Manuel

Vous pouvez accéder à l'interface de Shodan :

Usage

<FILTER>:<VALUE>Filtres

Voici quelques filtres courants :

| Filtres |

| ip |

| port |

| org |

| country |

| city |

| product |

| version |

| os |

Sinon voici la liste complète des filtres :

Exemples

- Chercher des informations sur une IP spécifique :

ip:8.8.8.8Chercher toutes les machines françaises de l'hébergeur Scaleway :

country:FR org:scalewayChercher toutes les machines Ubuntu ayant un service SSH :

os:ubuntu port:22Vous pouvez retrouver plus d'exemples :

- https://www.shodan.io/search/examples

- https://github.com/BushidoUK/OSINT-SearchOperators/blob/main/ShodanQueriesAppliances.csv

Analyse

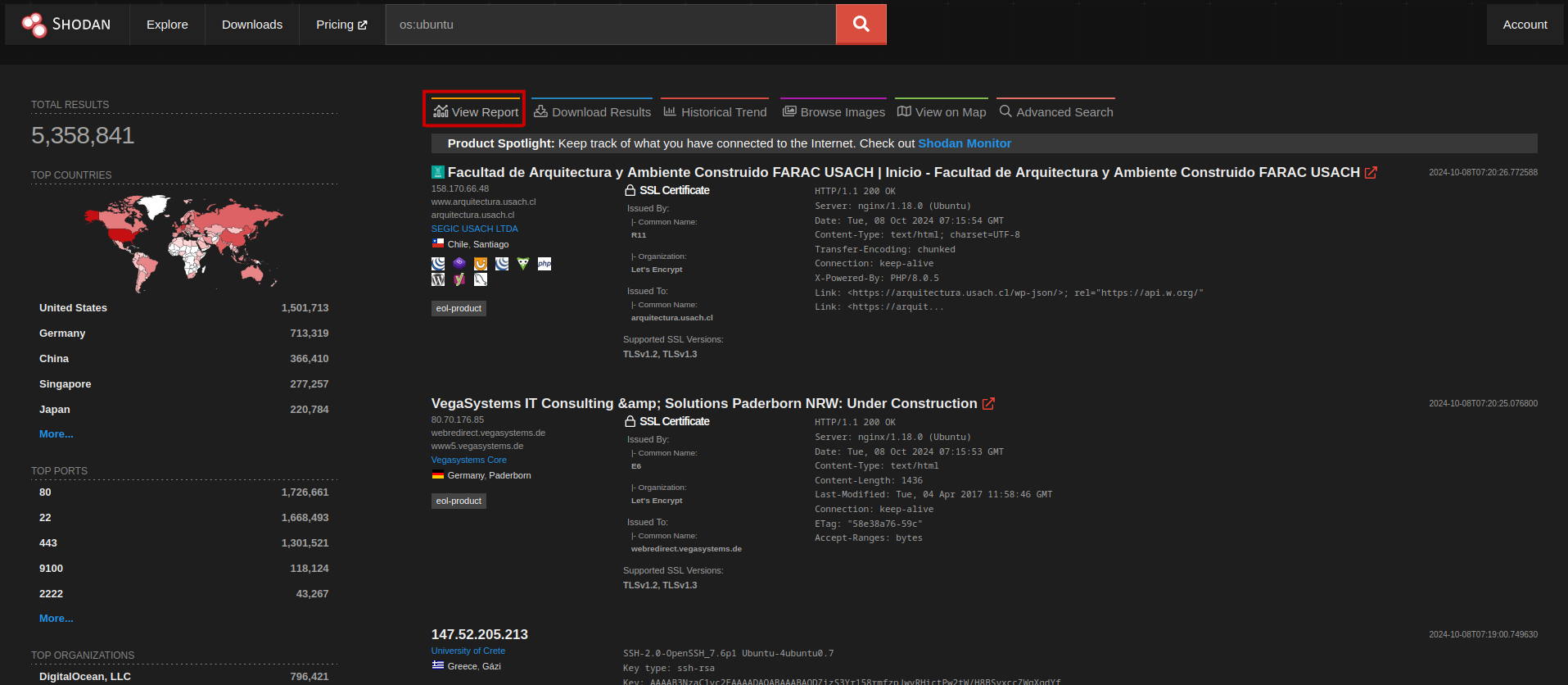

Vous pouvez analyser les résultats rapidement grâce à la section View Report :

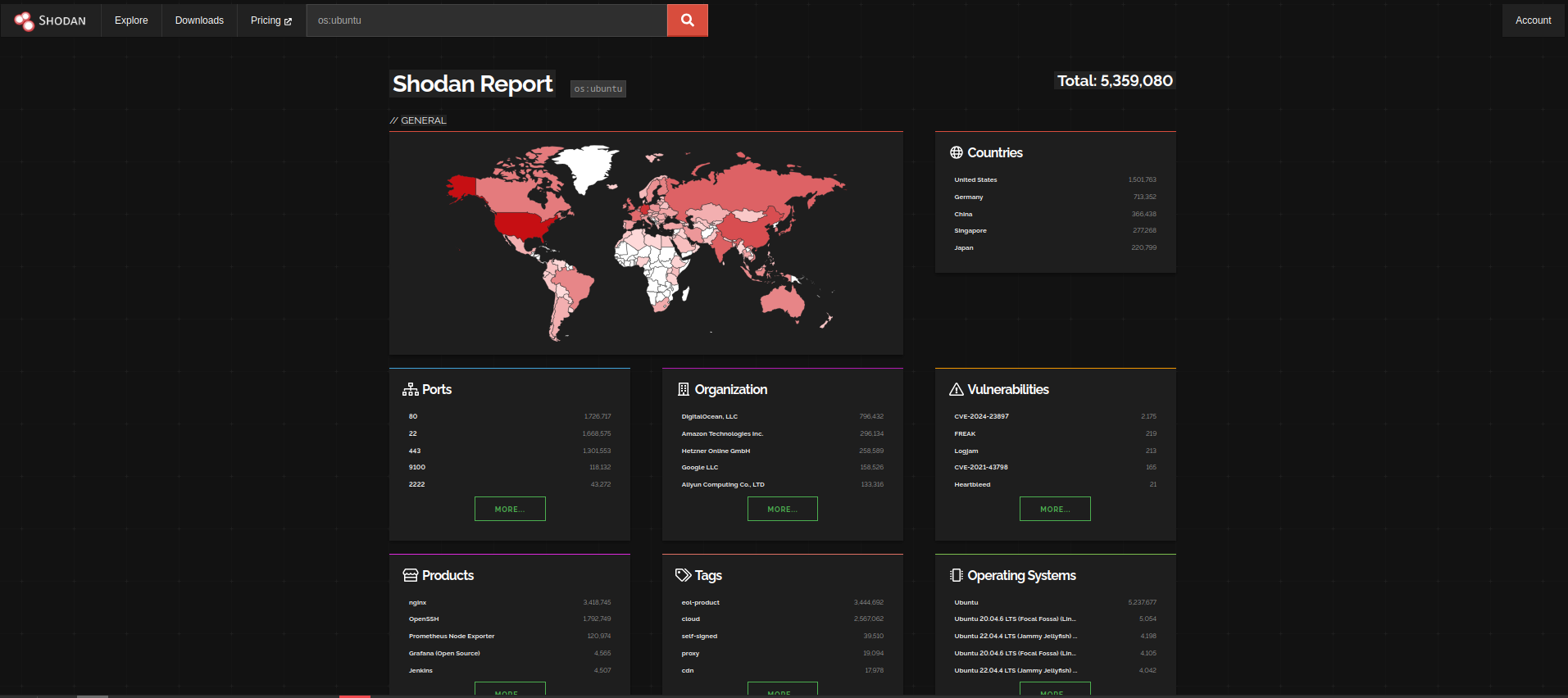

On voir les ports les plus exposés, les services les plus utilisés, les hébergeurs les plus utilisés pour ces machines etc :

Tracking de serveurs C2

Certains filtres ont été mis en place pour chercher des serveurs de commande et contrôle (C2) :

| Serveurs C2 |

Filtres |

|

Metasploit |

http.favicon.hash:-12788697 ssl:MetasploitSelfSignedCA http.html:"msf4" |

|

Cobalt Strike |

ssl.jarm:07d14d16d21d21d07c42d41d00041d24a458a375eef0c576d23a7bab9a9fb1 port:443 ssl.cert.serial:146473198 product:"Cobalt Strike Beacon" http.html:"cs4.4" |

| Brute Ratel |

http.html_hash:-1957161625 product:"Brute Ratel C4" |

Vous pouvez aussi retrouver des JARM de C2 qui sont des empreintes des certificats par défaut :

API

Pour utiliser l'API, il vous faut payer (une version premium à 69$ payable en une seule fois vous autorise à 100 queries par mois).

Une fois votré clé API récupérée, vous pouvez initialiser shodan :

shodan init <API_KEY>Pour faire une recherche :

shodan search "<QUERY>"Pour trouver des informations sur une IP :

shodan host <IP>Pour télécharger les résultats d'une recherche au format JSON :

shodan download <OUTPUT>.json "<QUERY>"Pour consulter les résultats :

shodan parse <OUTPUT>.jsonOu alors :

cat <OUTPUT>.json | jq