[CTI] Nuclei

Introduction

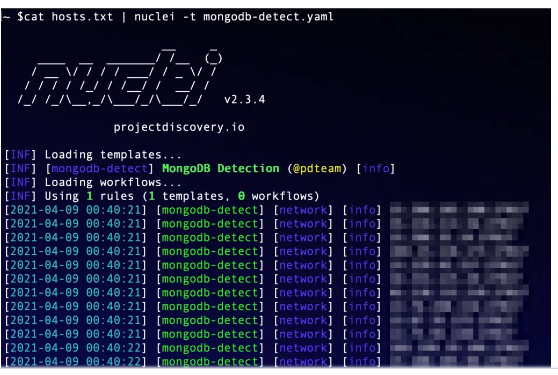

Le logiciel Nuclei permet de tester l'exploitabilité d'une vulnérabilité sur des systèmes grâce à des templates au format YML.

Installation & MAJ

Projet

Installation

Pour installer Nuclei (go doit être installé au préalable) :

go install -v github.com/projectdiscovery/nuclei/v3/cmd/nuclei@latestMAJ

Pour mettre à jour Nuclei :

nuclei -updatePour mettre à jour les templates :

nuclei updateManuel

Exemple template

Voici un exemple de template pour une CVE SSH (cve-2024-6387.yaml) :

id: CVE-2024-6387

info:

name: RegreSSHion detect (based on software version)

author: UnaPibaGeek

severity: High

description: Regression (CVE-2024-6387) software version checker.

classification:

cve-id: CVE-2024-6387

metadata:

max-request: 2

vendor: OpenSSH

product: OpenSSH

tags: cve,cve2024,regression,openssh,ssh

tcp:

- host:

- '{{Hostname}}'

- '{{Host}}:22'

inputs:

- data: "SSH-2.0-OpenSSH_9.0\r\n"

matchers:

- type: regex

part: body

regex:

- 'OpenSSH_(8\.[5-9]p[1-2]?|9\.[0-7]p[1-2]?|[0-3]\.[0-9]p[1-2]?|4\.[0-3]p[1-2]?)'Liste des cibles

Ici nous ciblerons des adresses IPs que nous indiquerons dans le fichier ips.txt :

192.168.5.40En cas d'attaque web, il peut s'agir d'URL et non d'adresse IP.

Exécution d'un template

nuclei -t cve-20224-6387.yaml -l ips.txt

No Comments