[Persistence/AD] Cheat-sheet

Introduction

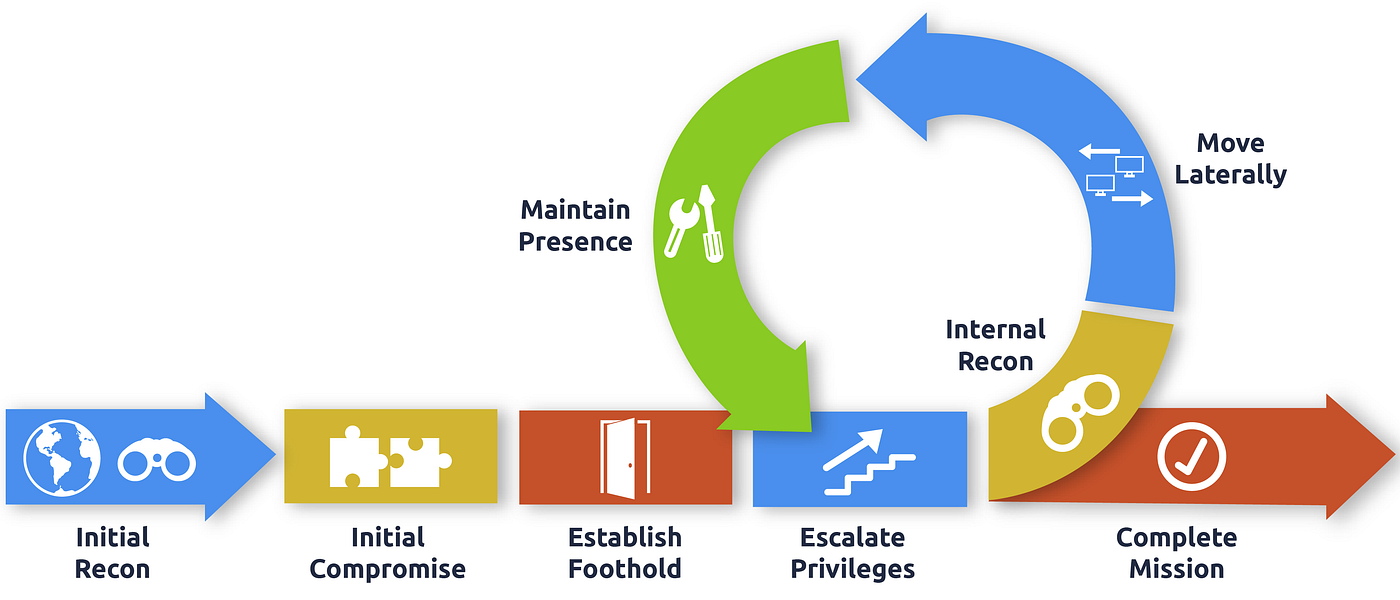

Lorsqu'un domaine est compromis par un pirate et qu'il parvient à avoir les pleins pouvoir dessus, il va généralement mettre en place des techniques de persistence pour s'implanter et garder ses accès.

Techniques

AD synchronisation

L'Active Directory permet la réplication ce qui permet en temps normal de pouvoir utiliser plusieurs contrôleurs de domaine dans une forêt en ayant les mêmes identifiants pour nos utilisateurs sur tous les domaines de la forêt.

Cependant, nous allons nous servir de cette fonctionnalité pour récupérer tous les utilisateurs du domaine avec le hash de leur mot de passe associé.

Pour cela, on peut utiliser Mimikatz :

log dc_dump.txtlsadump::dcsync /domain:za.tryhackme.loc /allSinon on peut cibler un utilisateur précis :

lsadump::dcsync /domain:za.tryhackme.loc /user:<USERNAME>Cette opération peut prendre du temps selon la taille du domaine.

Pour récupérer les hashs :

cat dcdump.txt | grep "Hash NTLM"Et les noms d'utilisateurs :

cat dcdump.txt | grep "SAM Username"