[Cracking] Hash

Introduction

Cette page présente plusieurs outils et méthodologies pour casser des hashs.

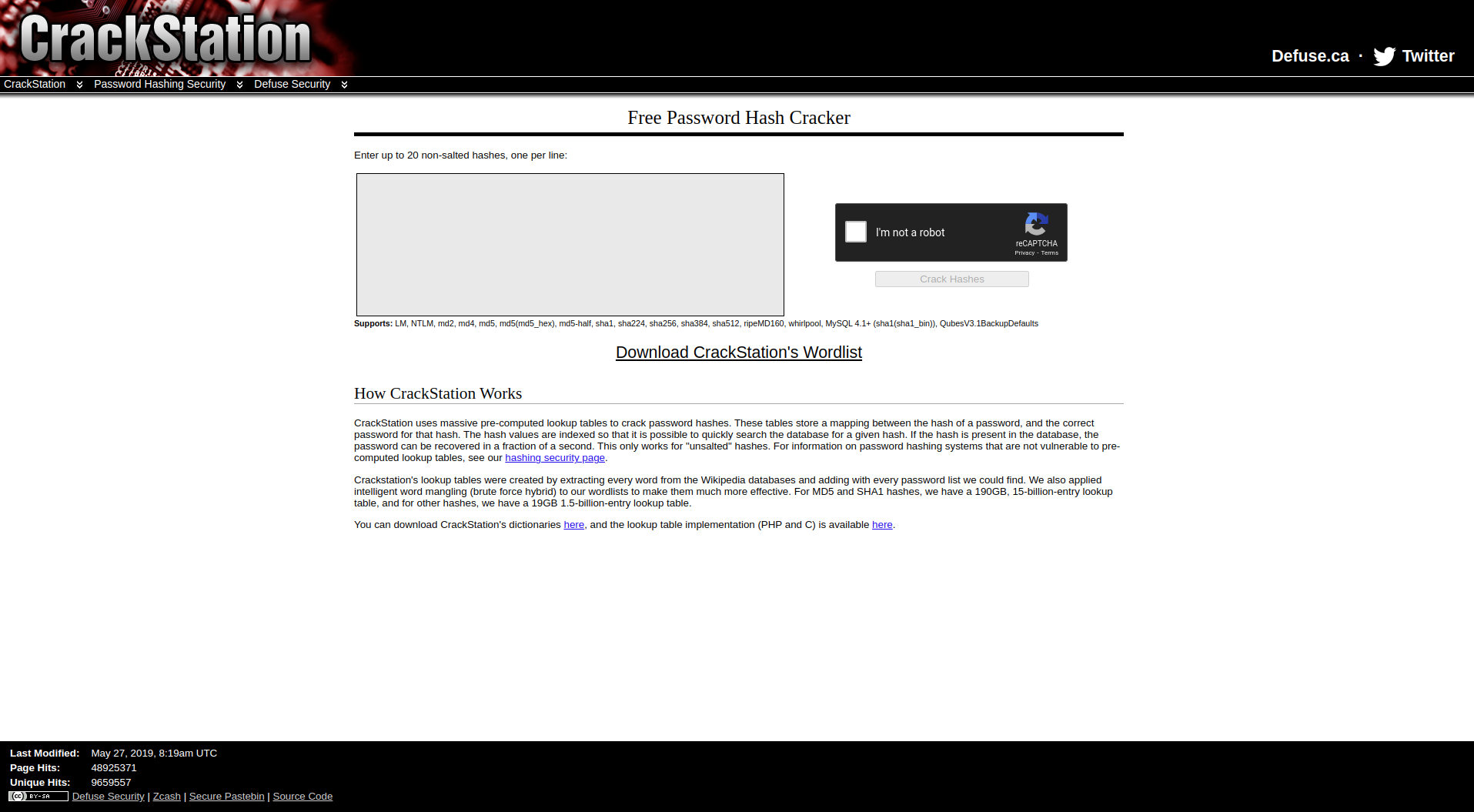

Crackstation

C'est le site web de référence pour cracker vos hashs en tout genre.

JohnTheRipper

C'est un incontournable pour les attaques brute force à partir de wordlist.

Il supporte plusieurs formats comme des archives zip ou rar et même des mots de passes systèmes Windows ou Linux.

Password Unix

Password Unix

Saisir la ligne de l'utilisateur concerné du fichier /etc/passwd dans le fichier passwd.txt :

root:x:0:0:root:/root:/bin/bashSaisir la ligne de l'utilisateur concerné du fichier /etc/shadow dans le fichier shadow.txt :

root:$6$riekpK4m$uBdaAyK0j9WfMzvcSKYVfyEHGtBfnfpiVbYbzbVmfbneEbo0wSijW1GQussvJSk8X1M56kzgGj8f7DFN1h4dy1:18226:0:99999:7:::Obtenir le fichier unshadowed.txt qui sera approprié pour casser le hash avec john :

unshadow passwd.txt shadow.txt > unshadowed.txtPuis lancer l'attaque avec john :

john --wordlist=/usr/share/wordlists/rockyou.txt unshadowed.txtMot de passe archive ZIP

Obtenir le hash du mot de passe de l'archive grâce à zip2john :

zip2john archive.zip > hash.txtLancer l'attaque :

john --wordlist=/usr/share/wordlists/rockyou.txt hash.txtMot de passe archive RAR

Obtenir le hash du mot de passe de l'archive grâce à zip2john :

zip2john archive.zip > hash.txtLancer l'attaque :

john --wordlist=/usr/share/wordlists/rockyou.txt hash.txtPhrase de passe SSH

Obtenir le hash du mot de passe de l'archive grâce à zip2john :

ssh2john archive.zip > hash.txtLancer l'attaque :

john --wordlist=/usr/share/wordlists/rockyou.txt hash.txtHashcat

Il s'agit d'un outil similaire à John mais ayant une option permettant d'utiliser la puissance GPU pour décupler les performances et essayer un nombre bien plus grand de combinaisons par seconde.

Il est vivement conseillé de l'utiliser sur Windows avec les cartes graphiques Nvidia puisque les pilotes ne sont pas pleinement supportés sous Linux et réduisent donc la puissance de calcul utilisable.

Syntaxe globale

hashcat --hash-type <NUMBER> --attack-mode 0 <HASH_FILE> <PASSWORD_LIST>Le type de hash varie selon le type de mot de passe que vous essayez de casser.

Vous pouvez retrouver la liste ici :